Éditions Eyrolles

Des livres qui croient en vous !

Avec les Éditions Eyrolles, maison indépendante depuis 1925 et fière de célébrer ses 100 ans cette année, osez ouvrir de nouveaux horizons, cultiver vos passions et développer vos compétences !

Découvrir nos universarrow_downwardNos coups de cœur

Voir tout arrow_forwardIls viennent de paraître

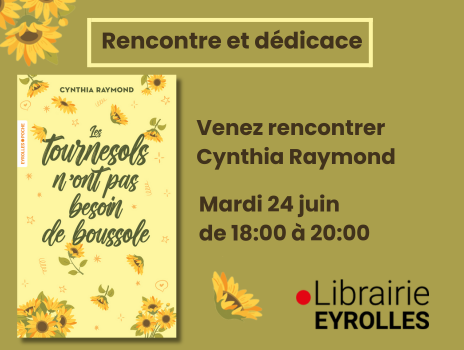

Voir toutes les nouveautés arrow_forwardNos auteurs

Voir tous nos auteurs arrow_forwardLes dernières actualités de la maison

Voir toutes nos actualités arrow_forwardOn parle de nous

-

.png)

Presse

Susie Morgenstern, autrice jeunesse : "Écrire me procure un pouvoir magique" (France Culture)

Lire l'article arrow_forward

-

.png)

Presse

« Investir, ce n’est pas réservé aux riches, tout le monde peut apprendre à le faire ! » – Alexandre......

Lire l'article arrow_forward

-

.png)

Presse

Quelle place pour l’écrit dans le management ? (BSMART)

Lire l'article arrow_forward

-

.png)

Presse

Les plantes biofaitrices (Gerbeaud)

Lire l'article arrow_forward

-

.png)

Presse

Susie Morgenstern – La vie en rose (Lire Magazine)

Lire l'article arrow_forward

-

.png)

Presse

SMART JOB - Quitter son job et négocier son départ (BSMART)

Lire l'article arrow_forward

-

.png)

Presse

"Accepter le conflit pour adoucir sa vie" de Franck Martin (Le club de Mediapart)

Lire l'article arrow_forward

-

Presse

Vivre petit, pensez grand : les secrets d'un intérieur ultra optimisé (Maison à part)

Lire l'article arrow_forward